Sistemas Linux podem ser seguros, mas localmente podem ser cheios de vulnerabilidades naturais. Conheça-as, entenda suas funções e aprenda a extinguir sua existência!

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

Linux é considerado um dos sistema mais seguros existentes. Porém, tal qual qualquer outro sistema, também possui brechas que podem ser quebradas. E neste pequeno artigo vamos mostrar como é simples invadir um sistema Linux “cujas definições padrão não foram alteradas” ou que não faça uso do SELinux – maior parte dos sistemas Debian-based.

Utilizando por base seu próprio computador, você irá invadir o seu sistema Linux e verá por si mesmo as falhas de segurança que existem de forma nativa no sistema. – mas falhas estas perfeitamente e facilmente solucionáveis!

OBS: O sistema a ser invadido pode ser qualquer Ubuntu, Fedora, CentOS, LinuxMint, Debian, Manjaro ou mesmo Arch. Esse tipo de exploit é abrangente de todas as distros por utilizar algumas ‘falhas’ de segurança do GRUB e da raíz do Linux. Lembrando que este tipo de invasão é eficiente localmente, isto é, mesmo com Firewall ligado, quando algum hacker senta na sua cadeira, na frente do seu computador e invade seus arquivos sem sua autorização. O acesso remoto e exploração remota de tais falhas ainda exige passar pelo crivo do Firewall e do Modem.

O que é SELinux?

Uma série de diretrizes do sistema que reforçam sua segurança originalmente desenvolvido pela NSA e implementado no Linux através de módulos; nela é composta a presença vários fatores de segurança como a presença do Firewall ativado e devidamente configurado, uma série de etiquetas de segurança rodando sob um daemon que registra e monitora cada função do PC e se está tudo dentro dos conformes técnicos que garantem sua segurança, além de outros pormenores. Algumas distros como o Fedora trazem opções mais intuitivas para fazer uso do SELinux, outros como o Ubuntu exigem que o usuário configure as “brechas” naturalmente para torna-lo devidamente seguro.

Um sistema configurado com SELinux para usuário comum não é tão interessante pois engloba criptografar o HDD para acessos não autorizados. O único problema prático de tantas medidas é que isso torna o sistema, num geral, mais lento.

Invadindo por Modo de Usuário Único

1) Reinicie seu computador e chegue ao GRUB.

Pressione Esc ou Shift logo que a tela cinza surgir para entrar no menu do grub.

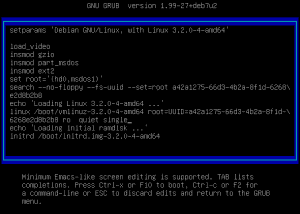

Selecionando o kernel que você utiliza no dia a dia, pressione ‘e’ para editar e vá para a linha de comando com kernel (normalmente 2ª linha). Você verá uma tela próxima disso.

Estando na linha do seu kernel, adicione ‘1’ após “quiet splash” (depois de um espaço em branco) forçando-o a iniciar no modo de Usuário Único e, portanto, proibindo-o de entrar no nível de execução padrão.

Para inicializar com a modificação, você precisa pressionar ‘F10’.

2) Se você fez tudo certo, estará visualizando o Terminal como root.

Sim! Direto ao termina, sem senha. Agora usando o comando ‘passwd’ podemos alterar a senha de root . E uma vez que você tem a senha de root você acessa toda a máquina.

Nota : Caso o comando ‘passwd’ acima não funcione para você e você não tenha recebido nenhuma saída, significa simplesmente que seu SELinux está no modo de imposição e você precisa desativá-lo primeiro, antes de prosseguir. Execute o seguinte comando nessa mesma tela:

$ setenforce 0

Repita o procedimento, agora deve funcionar normalmente.

Para acessar o desktop, basta sair. Dê “exit” e o desktop deve inicializar.

Você acaba de invadir seu próprio sistema Linux localmente sem precisar digitar senha de Root para isso.

Para corrigir essa “falha”, você deve abrir este arquivo com seu editor de textos favorito: /etc/rc1.d/S99single

Encontre esta linha:

Exec init -t1 s

E imediatamente acima dela, você digita isso:

Exec sbin / sulogin

Agora se você tentar invadir seu sistema linux da mesma maneira, terá que inserir a senha de Root para isso.

Seu Linux ficou mais protegido.

Invadindo Sem Modo Usuário Único

1) No passo acima, modificamos o início do kernel para entrar no modo de usuário único. Desta vez também vamos editar o kernel, mas com um parâmetro diferente.

Com o parâmetro do kernel de antes, também adicionamos ‘1’ no processo acima, porém agora vamos adicionar ‘init = /bin/bash’ ao final dessa linha. Dê boot usando ‘F10’.

Opa!

Já estamos dentro.

Se você tentar mudar o usuário Root, verá um erro porque a partição / nesse modo ficou montada como somente-leitura.

Faça:

$ mount -o remount, rw /

Agora tente definir a senha Root:

$ passwd

Pronto! Invadido novamente.

- Poxa! O Linux é muito inseguro ;/

Não. Não é. Ele apenas está “mal configurado”.

Os 2 passos acima puderam ser realizados fazendo alterações no GRUB.

Para evitar isso, coloque uma senha para fazer alterações no GRUB. Primeiro, instale o pacote grub-common:

$ sudo apt/dnf/yum install grub-common

Após isso, execute:

$ grub-mkpasswd-pbkdf2

Digite sua senha Root padrão e digite novamente para confirmar.

Você terá algo assim:

h1272395msnfsa95ffsaoj

Esta é sua senha criptografada.

Salve-a num local seguro.

Caso o comando acima falhe, pode gerar a hash da senha com este comando do pacote OpenSSL:

$ openssl passwd -1

Você terá algo assim:

h1272395msnfsa95ffsaoj

Copie-a, edite o arquivo /etc/grub.conf e adicione a seguinte linha:

password --md5 SUA-SENHA-CRIPTOGRAFADA.

Agora, quando você tentar alterar seu menu GRUB, o sistema te pedirá sua senha.

Lembrando que: Você pode muito bem entrar no sistema usando um LiveUSB, acessar o disco rígido, alterar a configuração de /etc/grub.conf e ter acesso ao sistema. Isso, se você não criptografa seus discos!

Para impedir tais acessos, recomendamos que você:

- Ative a proteção da BIOS com senha

- Altere o modo de boot do PC para somente HDD (desabilitando por CD/DVD/Pendrive e impondo senha para tal edição).

- Use uma senha suficientemente longa, fácil de lembrar, difícil de adivinhar.

- Nunca escreva sua senha em qualquer lugar.

- Obviamente use letras maiúsculas, minúsculas, números e caracteres especiais em sua senha, tornando difícil a quebra por força bruta.

Estas dicas vão proteger seu PC de invasores locais;

Quanto ao HDD em si, você pode ativar a criptografia da pasta raíz do seu sistema, assim, mesmo que alguém consiga roubar seu HDD fisicamente e liga-lo em outro computador, só terá acesso aos dados caso ele saiba sua senha!

#UrbanCompassPony

Traduzido, adaptado e melhorado:

Tecmint

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.

Importante abordagem sobre a segurança Linux! Parabéns.