O artigo a seguir é uma análise de opinião. Seu objetivo é informar objetivando abrir debates, sem necessariamente influenciar de maneira direta opiniões. Peço discrição ao lê-lo.

Recentes tentativas de invasão que sofri, uma visão prática de como estão ocorrendo ataques a nível mundial, países envolvidos e o quanto isso pode ameaçar a segurança dos usuários comuns.

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

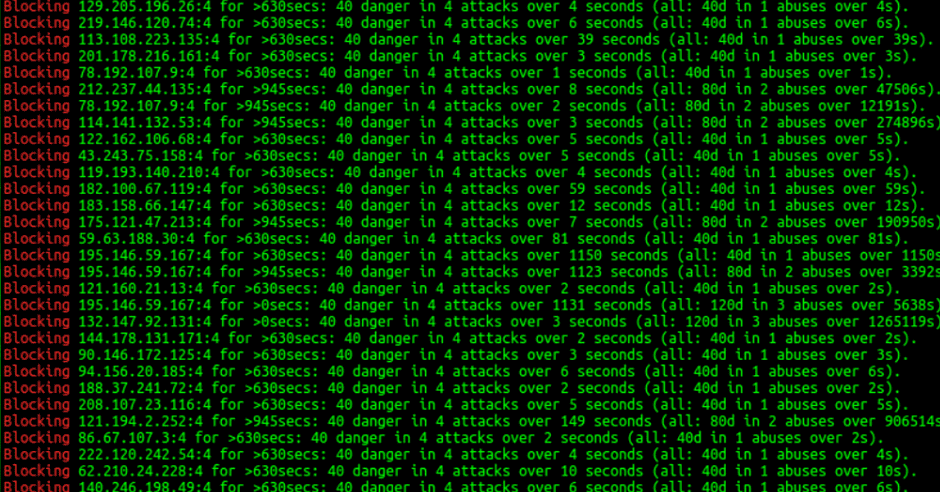

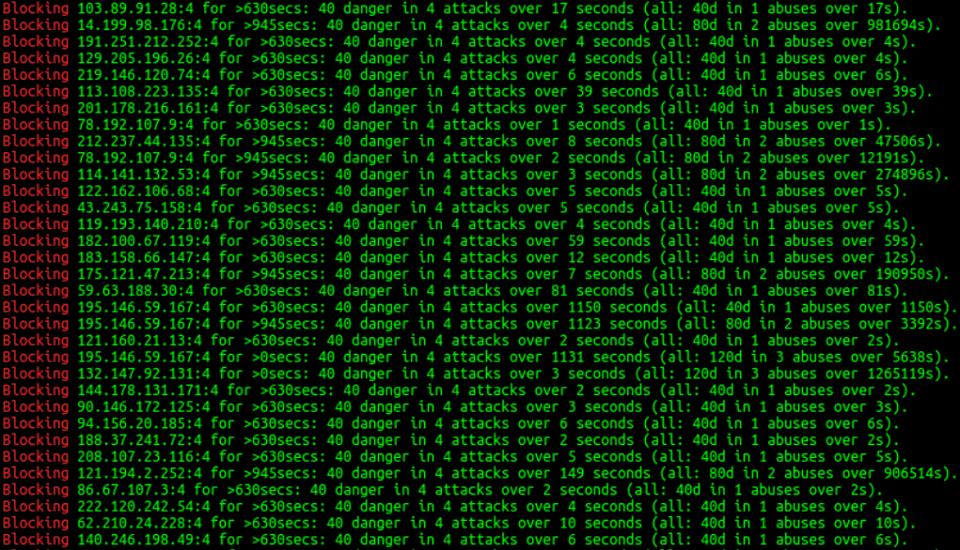

Estava eu fazendo uma verificação de rotina em meus servidores, quando constatei que já há um tempo venho recebendo ataques externos. Basicamente são tentativas de acesso remoto via SSH partindo de vários IPs distintos de vários países ao redor do mundo. O log em /var/log/auth.log informa tentativas falhas de login via SSH externo e IP’s bloqueados por spam, caracterizando tentativa de invasão.

Como podem perceber, é uma série de IPs tentando ataque por força bruta. Como meu servidor possui diversas proteções contra esse tipo de ataque, eles apenas são registrados no log de eventos.

Como podem perceber, é uma série de IPs tentando ataque por força bruta. Como meu servidor possui diversas proteções contra esse tipo de ataque, eles apenas são registrados no log de eventos.

Utilizando a ferramenta Whois e checando alguns IPs, descobri seus servidores de origem e alguns em particular são no mínimo curiosos. Essa ferramenta está nos repositórios das principais distribuições Linux via:

# apt/dnf/yum install whois

A seguir alguns IP’s que detectei em breves comentários sobre eles:

- Microsoft chinesa?

inetnum: 139.219.0.0 – 139.219.255.255

netname: MCCL-CHN

descr: Microsoft (China) Co., Ltd.

descr: No.5 Danling Street, Haidian District, Beijing - Estado Islâmico recrutando máquinas zumbis?

inetnum: 78.111.0.0 – 78.111.15.255

netname: IR-NEDA-20070827

organisation: ORG-NR1-RIPE

org-name: Moasese Gostaresh Etelaat Va Ertebatat Farhangi Neda Rayaneh

address: no 603, north ostad hassan bana. Freeway Resalat. 16719

address: Tehran

address: IRAN, ISLAMIC REPUBLIC OF

phone: +98 21 22508600

fax-no: +98 21 22531399 - Sistema Anti-Spam criando Spam?

inetnum: 58.208.0.0 – 58.223.255.255

netname: CHINANET-JS

descr: CHINANET jiangsu province network

descr: China Telecom

address: No.31 ,jingrong street,beijing, 100032

e-mail: anti-spam@ns.chinanet.cn.net - Apenas um pessoal de New York

NetRange: 192.241.128.0 – 192.241.255.255

CIDR: 192.241.128.0/17

NetName: DIGITALOCEAN-6

NetHandle: NET-192-241-128-0-1

Parent: NET192 (NET-192-0-0-0-0)

Organization: DigitalOcean, LLC (DO-13) - Ué, virus é tão recorrente que tem até recadinho no negoço?

inetnum: 178.157.80.0 – 178.157.80.255

netname: NAV-SVC-CP03

descr: NAV Communications – Web Hosting

remarks: +————————————————————–+

remarks: | !!! ABUSE CONTACT : abuse@nav.ro IN CASE OF HACK ATTACKS !!! |

remarks: | !! ILLEGAL ACTIVITY, VIOLATION, SCANS, PROBES, SPAM, ETC. !! |

remarks: | !! PLEASE DO NOT CONTACT OTHER PERSONS FOR THESE PROBLEMS !! |

remarks: +————————————————————–+ - Só faltou a Coreia na brincadeira….

inetnum: 1.234.0.0 – 1.255.255.255

netname: broadNnet

descr: SK Broadband Co Ltd

irt: IRT-KRNIC-KR

address: Seocho-ro 398, Seocho-gu, Seoul, Korea

e-mail: hostmaster@nic.or.kr

PS: Agora não falta mais! - E vocês achando que brasileiro não tinha dedo nisso?

PS: Apaguei a identificação pois o senhor Alberto pode ter infelizmente pego um malware e não sabe que sua máquina se tornou um servidor de ataques.

inetnum: 160.238.104.0/22

aut-num: AS266151

abuse-c: ALJSA77

owner: ALBERTO J. DE S. ME

ownerid: xx.xxx.xxx/0001-81

responsible: ALBERTO J. de S.

country: BR

Dentre tantos outros, vi IPs da Russia, Argentina, Vietnã, China, Coreia, Uruguai, Irã e Turquia. Citei acima apenas alguns dos IP’s da lista de bloqueio por spam de tentativas de conexão sucessivas.

A Internet das Coisas também possui atacantes diretos!

Os seguintes IP’s tentaram se conectar em meu Raspberry Pi 3 que possui uma porta de comunicação externa.

O log de acesso consta tentativa de login com usuário default “pi”, mostrando que o ataque foi contra um alvo especifico pré-determinado, ou seja, eles sabiam que era um Raspberry Pi. Obviamente mal sucedido pois eu sempre troco o usuário e senha padrões.

- País de origem do ataque não identifiquei

route: 213.149.176.0/20

descr: CYTANET – Cyprus Telecommunications Authority

origin: AS6866

remarks: Multihomed Network

mnt-by: CYTANET-NOC - País de origem do ataque: Republica Tcheca

route: 91.197.232.0/24

origin: AS43715

mnt-by: MNT-PLANET-TELECOM

address: Czech Republic - País de origem do ataque: Croácia

inetnum: 31.207.47.0 – 31.207.47.127

role: WestVPS contact role

address: Dalmatinova 8, Croatia

address: 52100 Pula,

address: Croatia

IP’s do CHINA-NET são 85% de todos os ataques até o momento.

Não é para menos, em Março/2017 eles atacaram massivamente o GitHub com ataques do tipo DDoS com o objetivo de tira-lo do ar.

Com essas informações, abro as questões:

- Como descobriram minhas máquinas se eu não divulgo elas nem registrei domínios destes IPs?

- O que eles ganham com isso? Qual seus objetivos?

- Como evitar tais ataques e/ou evitar problemas?

- De que maneira isso pode influenciar no mundo virtual em que vivemos?

Basicamente a partir do momento em que uma máquina é liberada á rede WAN – conexão remota permitida direta via HTTP, FTP ou mesmo SSH – ela mantem-se sobre registro da operadora de telefonia. Infelizmente ainda não temos uma internet 100% livre de corporações ou governos – a menos que se use VPN ou Tor… mas isso é assunto de outro post. Como tal registro não muda, essa operadora de telefonia pode ter vendido meus dados – e o IP foi junto – para outrem – falarei mais a seguir do quanto o mercado de dados pessoais se tornou lucrativo – ou ainda, eles podem ter sofrido algum ataque que expôs tais dados, bots os coletaram e tentaram acesso em massa. Tanto que, 90% das tentativas de login registradas em meus servidores constavam como usuário “root”.

Os dados dos usuários se tornaram mais valiosos que a própria vida dos mesmos, essa é a triste e crua realidade da internet hoje.

Facebook, Microsoft, Google, as gigantes da tecnologia basicamente movimentam seus milhões com negociatas de dados pessoais e você concordou com tudo isso lendo ou não lendo, porém concordando, com os termos de uso e usando seus serviços.

– Mas que tipo de implicações isso pode gerar?

Grosseiramente falando, propaganda direcionada. Os chamados adwords, propagandas que surgem com exatamente o produto que você tanto precisava, tudo direcionado pra gerar o máximo de lucro possível.

O lado podre disso é perceber que muitos desses dados de milhões de pessoas estão estocados em data centers particulares terceirizados.

O problema mora quando hackers trabalham constantemente para penetrar a segurança desses data centers – algo não muito raro, inclusive a Apple, dita como empresa que foca em segurança ja sofreu de vazamentos de seu Cloud – e roubam dados dos usuários, usando tais dados para extorsão, para invadir a privacidade dos mesmos, dentre outras moléstias diversas que o usuário comum pode sofrer.

No caso da Internet das Coisas (IoT), a situação é mais delicada. É um nicho em ascensão que pode trazer problemas caso cresça rápido demais e o foco em segurança seja deixado de lado. Imagine um exército de geladeiras zumbis servindo de máquinas de ataque DDoS contra empresas? Quem vai adivinhar que uma geladeira rodando Android/Windows poderia ser a base para novos alvos?

A LG já mostrou uma geladeira com Windows 10 executando numa tela touch na porta. O objetivo é facilitar a compra de novos mantimentos á medida que o estoque vai acabando.

A LG já mostrou uma geladeira com Windows 10 executando numa tela touch na porta. O objetivo é facilitar a compra de novos mantimentos á medida que o estoque vai acabando.

O próprio Raspberry Pi, caso rode Raspbian, pode ser um grande alvo, tendo em vista que este possui usuário “pi” e senha “raspberry” por padrão. Os usuários são convidados a muda-la mas se não quiserem, ele pode se tornar altamente vulnerável.

Ataques DDoS

Neste link você verá um mapa que mostra os ataques virtuais (maioria DDoS) ao redor do mundo e em tempo real. Dependendo da época, motivações particulares, interesses de corporações, dentre outros fatores, esses ataques mudam de direção. Há ataques que partem da China em direção aos EUA; Ataque dos EUA em direção á Russia; Ataques Russos em direção ao Brasil….. numa dessas eu provavelmente fui uma hipotetica vitima por receber alguns desses tantos ataques.

Imaginem quanta gente tem máquinas com senhas simples, portas abertas e sistemas obsoletos/desatualizados?

Quanta gente pode receber malwares “de tabela”, apenas por se conectar á uma rede de internet WiFi publica? Sua rede doméstica pessoal pode ser segura mas caso aja uma porta aberta no modem, o risco de uma invasão externa é real e você só pode se garantir com um bom sistema de segurança implementado.

O Linux oferece o AppArmor, SELinux, UFW, SSHGuard dentre outros métodos de segurança – alguns requerem ajustes por virem desativados ou indevidamente configurados de fábrica. Ainda existe o PfSense, um sistema voltado á Firewall de grandes empresas.

Da mesma maneira que nosso querido Brasil vai de mal á pior no aspecto segurança social, também temos problemas a nível global no aspecto segurança virtual e isso pode implicar em mudanças de hábitos e novos modos de ação quando os usuários estiverem online.

Apenas fico um pouco receoso quanto á veracidade e agilidade com que as pessoas vão acordar para os perigos virtuais. Vivemos numa geração dependente de tecnologia que pouco entende de tecnologia. A tecnologia em si vai evoluir exponencialmente, novas vulnerabilidades podem surgir na mesma velocidade e as pessoas podem acabar não acompanhando no mesmo ritmo, e hoje em dia não acompanham, vemos isso constantemente, o ataque do WannaCry mostrou que despreparo e negligencia são constantes nos sistemas de TI global.

Conclusão

Seja um usuário consciente do mundo virtual que você participa. Não é muito dificil ser um pouco mais cuidadoso, existem riscos para todos os lados e ações simples podem te poupar grandes dores de cabeça.

Vocês usuários podem até não mudar o mundo, mas podem mudar seu mundo, tornando-o mais seguro para si e para os demais.

Por Jose Humberto Ferreira Júnior

Idealizador e redator da UNIX Universe.

O desenvolvimento deste site, a manutenção do Servidor de Arquivos Cloud da UNIX Universe (aqui), o desenvolvimento do sistema PigmeOS em parceria com Grupo Bonobo (aqui) e a manutenção da nossa loja de games (aqui) são dispendiosos para quem se dedica a ajudar os usuários deste fantástico universo baseado em UNIX®.

Me comprometo a mensalmente divulgar os usuários que mais nos apoiarem, assim como mostrar um relatório fiscal publicado aqui no site, de para com o quê a verba foi destinada. No momento o maior plano é agariar fundos para adquirir novas licenças e trazer mais games para a nossa loja, assim como continuar o trabalho de trazer mais games para o Linux, sejam eles nativos caso a source esteja disponível, seja para o WINE, desde que mantendo a qualidade de sempre.

Toda e qualquer ajuda será bem vinda!

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.

Como podem perceber, é uma série de IPs tentando ataque por força bruta. Como meu servidor possui diversas proteções contra esse tipo de ataque, eles apenas são registrados no log de eventos.

Como podem perceber, é uma série de IPs tentando ataque por força bruta. Como meu servidor possui diversas proteções contra esse tipo de ataque, eles apenas são registrados no log de eventos. A LG já mostrou uma geladeira com Windows 10 executando numa tela touch na porta. O objetivo é facilitar a compra de novos mantimentos á medida que o estoque vai acabando.

A LG já mostrou uma geladeira com Windows 10 executando numa tela touch na porta. O objetivo é facilitar a compra de novos mantimentos á medida que o estoque vai acabando.