Apesar da falha grave já ter sido corrigida, ela afetava o Safari e permitia que um invasor infectasse a máquina, bastando que o usuário abrisse um site.

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

Introdução

No início desta semana, a equipe do Dropbox divulgou detalhes de três vulnerabilidades críticas no sistema operacional Apple macOS, que poderiam permitir que um invasor remoto executasse códigos mal-intencionados em um Mac apenas convencendo a vítima a visitar uma página maliciosa.

As vulnerabilidades relatadas foram originalmente descobertas pela Syndis, uma empresa de segurança cibernética contratada pela Dropbox para realizar ataques de testes de penetração, como o Red Team na infraestrutura de TI da empresa, incluindo o software da Apple usado pelo Dropbox.

As vulnerabilidades foram descobertas e divulgadas à equipe de segurança da Apple em fevereiro deste ano, que foram corrigidas pela Apple pouco mais de um mês depois com o lançamento das atualizações de segurança de março. O DropBox aplaudiu a Apple por sua rápida resposta ao relatório de bug. No caso, somente agora essas correções foram divulgadas ao público!

De acordo com o DropBox, as vulnerabilidades descobertas pelo Syndis não afetaram apenas sua frota do macOS, mas também afetaram todos os usuários do Safari que estavam executando a versão mais recente do navegador e do sistema operacional no momento.

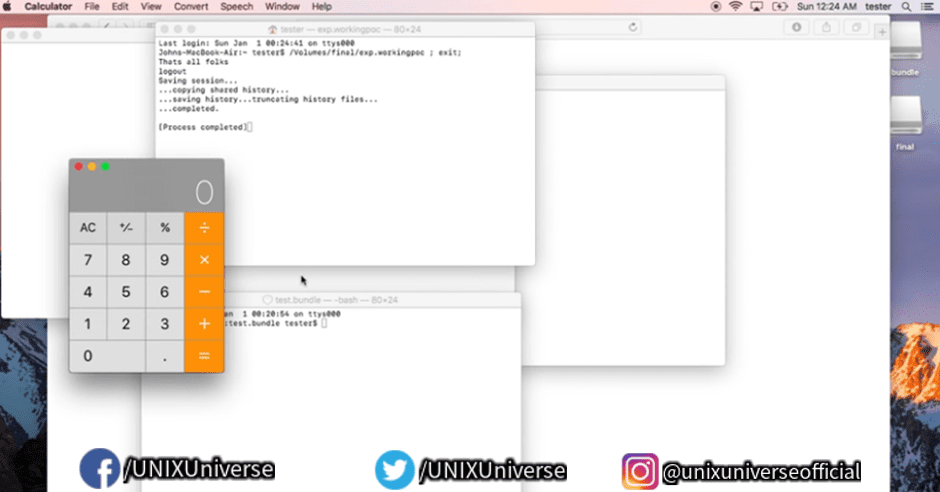

Abaixo um vídeo demonstrando a invasão: Basta abrir a página .html que o código malicio é injetado no sistema e, na demonstração, abria a calculadora do macOS. Mas poderia abrir ou executar qualquer outro programa, com permissões de super usuário.

Aqui está a lista das três vulnerabilidades relatadas:

- A primeira falha (CVE-2017-13890) que residia no componente CoreTypes do macOS permitiu que o navegador Safari baixasse e montasse automaticamente uma imagem de disco no sistema de visitantes por meio de uma página da Web criada com códigos maliciosos.

- A segunda falha (CVE-2018-4176) residia na maneira como o Disk Images manipulava os arquivos .bundle, que são aplicativos empacotados como diretórios. A exploração da falha poderia ter permitido que um invasor iniciasse um aplicativo mal-intencionado a partir do disco montado usando um utilitário de volume inicializável chamado bless e seu argumento –openfolder.

- A terceira vulnerabilidade (CVE-2018-4175) envolveu um desvio do anti-malware macOS Gatekeeper, permitindo que um aplicativo criado com intuito malicioso contornasse a aplicação de assinatura de código e executasse uma versão modificada do aplicativo Terminal, levando à execução de comandos arbitrários.

Como mostrado na demonstração em vídeo de demonstração de conceito, os pesquisadores conseguiram criar um ataque de dois estágios encadeando todas as três vulnerabilidades para assumir o controle de um computador macOS apenas convencendo a vítima a visitar uma página da Web mal-intencionada com o Safari. .

“O primeiro estágio inclui uma versão modificada do aplicativo Terminal, que é registrado como um manipulador para uma nova extensão de arquivo (.workingpoc). Além disso, ele conteria uma pasta vazia chamada “test.bundle” que seria definida como default “openfolder”, que por sua vez automaticamente abriria /Applications/Terminal.app sem prompt,” diz a equipe do DropBox em seu post no blog oficial.

“O segundo estágio inclui um shellscript não assinado com a extensão “.workingpc”, que é então executado dentro do aplicativo Terminal em execução, sem prompt.”

Correções

A Apple lançou as atualizações de segurança em 29 de março, incluindo as correções de segurança para as três vulnerabilidades. Portanto, você só precisa se certificar de instalar todas as atualizações de segurança mensais regularmente para proteger seus sistemas contra qualquer ameaça. Se seu iMac ou Macbook estiver sem updates desde Março, é provável que esteja vulnerável!

#UrbanCompassPony

Fonte:

cybersecurityup

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.