São milhares de servidores web infectados desde Julho, que tiveram seus arquivos criptografados por uma nova variedade de ransomware chamada Lilocked (ou Lilu).

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

Introdução

As infecções estão ocorrendo desde meados de julho e se intensificaram nas últimas duas semanas. Com base nas evidências atuais, o ransomware Lilocked parece atingir apenas sistemas baseados em Linux.

Os primeiros relatórios datam de meados de julho, depois que algumas vítimas fizeram o upload da nota/demanda de resgate do Lilocked no ID Ransomware, um site para identificar o nome do ransomware que infectou o sistema da vítima.

#Ransomware Hunt: extension ".lilocked", note "#README.lilocked" – https://t.co/cvaSXon1nN pic.twitter.com/mc2m8rsDFR

— Michael Gillespie (@demonslay335) July 20, 2019

1. Modus Operandi

Atualmente, a maneira como a gangue Lilocked viola servidores e criptografa seu conteúdo é desconhecida. Um tópico em um fórum de língua russa apresenta a teoria de que bandidos podem estar mirando sistemas executando software Exim (e-mail) desatualizado. Ele também menciona que o ransomware conseguiu obter acesso root aos servidores por meios desconhecidos.

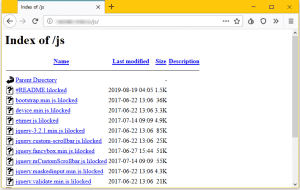

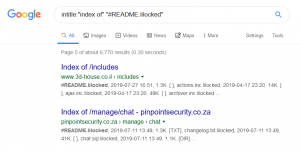

Os servidores atingidos por este ransomwares são fáceis de localizar porque a maioria dos arquivos é criptografada e ostenta uma nova extensão de arquivo “.lilocked”:

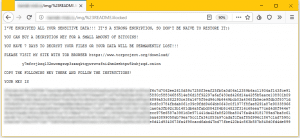

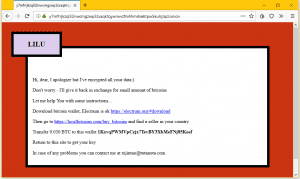

Uma cópia da nota de resgate (denominada # README.lilocked) está disponível em cada pasta em que o ransomware criptografa arquivos.

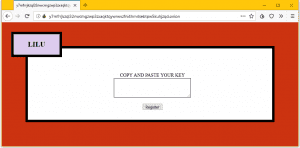

Os usuários são redirecionados para um portal na DeepWeb, onde são instruídos a inserir uma chave na nota de resgate.

Aqui, a gangue Lilocked exibe um segundo pedido de resgate, pedindo às vítimas 0,03 bitcoin (aproximadamente US $ 325).

2. Consequências

O Lilocked não criptografa arquivos do sistema, mas apenas um pequeno subconjunto de extensões, como HTML, SHTML, JS, CSS, PHP, INI e vários formatos de arquivo de imagem.

Isso significa que os servidores infectados continuam funcionando normalmente. Segundo o pesquisador de segurança francês Benkow, o Lilocked criptografou mais de 6.700 servidores, muitos dos quais foram indexados e armazenados em cache nos resultados de pesquisa do Google:

No entanto, suspeita-se que o número de vítimas seja muito muito maior. Nem todos os sistemas Linux executam servidores da Web e existem muitos outros sistemas infectados que não foram indexados nos resultados de pesquisa do Google.

Como o ponto de entrada inicial para esta ameaça permanece um mistério, é impossível fornecer qualquer coisa, exceto conselhos genéricos de segurança aos proprietários de servidores – que são aconselhados a usar senhas exclusivas para todas as suas contas e manter os aplicativos atualizados com patches de segurança mais recentes.

3. Análise Opinativa

Mais um dia, mais um novo malware para Linux.

Curiosamente a infecção é, como na maioria dos casos de malwares para Linux, requer que diversas condições sejam preenchidas: Usuário dominado, pasta, permissões, vulnerabilidade específica de um plugin web, etc.

Apesar de infectados, a maioria dos servidores perdem somente os dados que o usuário web www-data possui acesso; O restante do sistema continuará íntegro devido ás demais camadas de proteção e á modularidade que uma distro Linux possui por padrão.

#UrbanCompassPony

Fonte:

ZDNet.com

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.