Descoberta por pesquisadores de Amsterdã, a nova falha BlindSide afeta especialmente Linux, independente se o processador for AMD ou Intel.

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

1. Introdução

Pesquisadores de segurança de Amsterdã detalharam publicamente o “BlindSide” como um novo vetor de ataque de execução especulativa para processadores Intel e AMD.

2. BlindSide

BlindSide é autodescrito como sendo capaz de “montar ataques do tipo BROP no domínio de execução especulativa para sondar e desrandomizar repetidamente o espaço de endereço do kernel, criar dispositivos de leitura de memória arbitrária e permitir uma exploração direta. Isso funciona mesmo em face de fortes esquemas de randomização , por exemplo, o FGKASLR ou esquemas de baixa granularidade baseados em memória somente de execução, e mitigações de última geração contra a falha Spectre e outros ataques de execução transitória.”

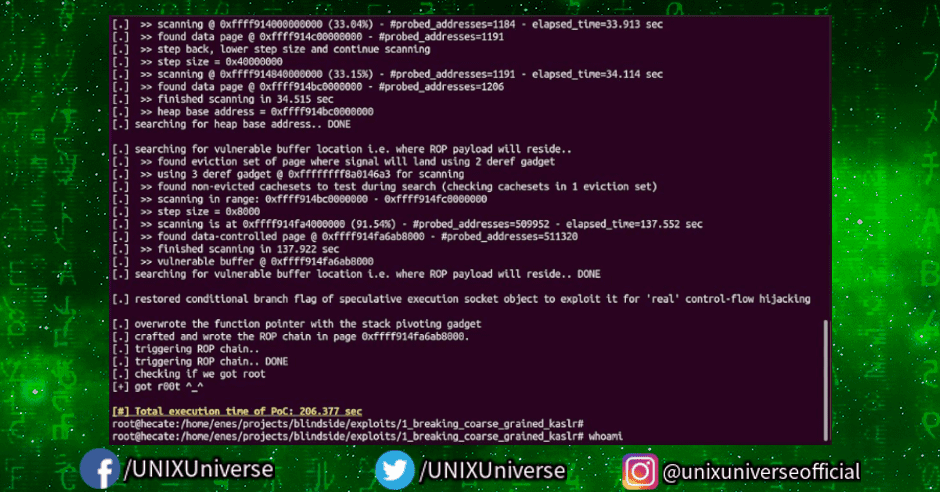

De um único estouro de buffer no kernel, os pesquisadores afirmam que três exploits BlindSide são capazes de quebrar o KASLR (Kernel Address Space Layout Randomization), quebrar esquemas de randomização arbitrários e até mesmo quebrar a randomização refinada.

Um vídeo do ataque em ação:

Os pesquisadores estavam analisando o Skylake/Whiskeylake por meio do Coffee Lake e dos processadores AMD Zen +/Zen 2 em suas pesquisas.

Seu artigo de pesquisa conclui,

“Apresentamos BlindSide, uma nova técnica de exploração que aproveita uma propriedade subexplorada de execução especulativa (ou seja, supressão de travamento/execução) para criar primitivas de sondagem especulativa e reduzir o nível de exploração de software. Mostramos que essas primitivas podem ser usadas para montar ataques poderosos e furtivos no estilo BROP contra o kernel com uma única vulnerabilidade de corrupção de memória, sem travamentos e contornando fortes mitigações baseadas em Spectre/randomização “

3. Linux

Seguindo o que eles disseram no artigo completo, o problema está presente no kernel Linux do v3.19 até v5.8, portanto, são vários sistemas em uso com o problema. Eles disseram que isso significa que “um atacante armado com uma vulnerabilidade de gravação pode executar ataques BlindSide em uma ampla gama de versões de kernel Linux em produção, mesmo quando não souber qual a versão específica do kernel em execução”.

Até a conclusão desta matéria não saiu um update que corrija a falha nos diversos sistemas Linux. A dica que damos é que mantenha seus sistemas atualizados e redobrem os cuidados!

Mais informações em VUSec.net

Fonte:

Phoronix

#UrbanCompassPony

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.