Entenda o que é o Active Directory: o famoso serviço criado pela Microsoft e entenda como ele beneficia empresas!

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

Esta é a segunda parte da sequência de artigos sobre o SAMBA como Active Directory!

Se perdeu a publicação anterior aonde introduzo como o SAMBA funciona e alguns exemplos, veja aqui!

1. Introdução

O Active Directory também abreviado apenas como AD, é um serviço de diretório proprietário desenvolvido pela Microsoft para permitir gerenciamento de sistemas Windows. O principal componente do Active Directory é o AD DS (Serviços de Domínio Active Directory), que verifica o acesso quando um usuário faz login em um sistema ou tenta se conectar a um pela rede, além de atribuir e aplicar políticas de segurança.

Basicamente Originalmente criado para uso no Microsoft Exchange Server, do Windows 2000 Server Edition, e desde então, seu sucesso fomentou diversos aprimoramentos que o tornaram uma ferramenta ainda maior e melhor.

O objetivo desse sistema de gestão central é gerenciar a autenticação, regras e autorização de usuários e máquinas em uma rede de domínio.

Essas regras podem ser, desde definir um papel de parede pré fixado, esconder o Painel de Controle, definir auto mapeamento de pastas na rede, entre uma infinidade de outras opções disponíveis.

Tal controle permite que colaboradores usem as estações de trabalho de forma restrita dentro dos moldes e necessidades das empresas, permite gerar logs de qualquer tipo de evento para o administrador da rede, entre outros.

E dentro desse controle todo, existe uma estrutura hierárquica para atingir a possibilidade de controlar não apenas uma rede local, mas também filiais espalhadas por um país, ou mesmo pelo mundo.

1.1 Hierarquias

O Active Directory é dividido em uma estrutura hierárquica interessante:

- Máquinas Clientes

São as estações de trabalho (máquinas clientes) que são usadas pelos colaboradores. As máquinas não tem proprietário/usuário definido – apenas um usuário default local que depois é desativado – ou seja, ao ligar a mesma, o colaborador apenas coloca seu usuário e senha e suas configurações serão “puxadas” do Controlador de Domínio, incluindo pastas na rede e dados pessoais sincronizados das pastas do usuário. Você pode configurar a estação pra ela ser descartável, porque mesmo se a máquina estragar, os dados em Área de Trabalho, Documentos ou mesmo Downloads ficam salvos no servidor num permanente Sync Mode. - Domínio (Ou Controlador de Domínio – DC)

Os dados são armazenados em Active Directory como objetos e organizados por nome e atributos. Um grupo de objetos que compartilham o mesmo banco de dados do Active Directory é chamado de domínio.

Ele também é responsável por fornecer DNS na rede (Se você quiser apontar um DNS terceiro, isso é feito dentro do Domínio). Até onde eu observei, você pode criar e gerenciar até 1.024 usuários diferentes em 1.024 computadores locais, totalizando 1.048.576 usuários! - Árvore

Um ou mais domínios com um esquema e configuração comuns constituem o que é conhecido como árvore. - Floresta

A camada superior da estrutura lógica do Active Directory é uma floresta, composta por um grupo de árvores.

Uma floresta constitui o limite de segurança do Active Directory.

Quando um Domínio é criado, é criada 1 Floresta e 1 Controlador de Dominio associado.

Cada floresta pode abarcar até 1.024 Domínios! (Com o cálculo anterior… 1.073.741.824 usuários)

Criar outros controladores de domínio na mesma rede permite criar alta disponibilidade – ou seja, se o servidor desligar, outro dá continuidade ao serviço – ou ainda, você pode criar controladores de domínio em filiais de uma mesma empresa; a sincronia pode ocorrer com auxílio de VPN’s e uma regra criada e aplicada por 1 sysadmin em 1 controlador de domínio na Matriz, será replicada e reverberada para todos os demais mundo afora.

É assim que o Domínio “domina” a rede, permitindo um gerenciamento centralizado que reverbera adiante depois. Além do controle local, em dezembro de 2016, a Microsoft lançou o Azure AD Connect para ingressar em um sistema Active Directory local com o Azure Active Directory para habilitar o logon único em serviços de nuvem da Microsoft, como o Microsoft Office 365. E é aqui, que o Open Source pode não ser plenamente interessante…

2. OpenSource

A maior questão do Active Directory é que ele foi desenvolvido sob o Windows, para Windows; e tal qual, casa-se bem com toda a estrutura virtual desenvolvida pela Microsoft, enquanto também depende de uma adequada licença de uso desses referidos sistemas para que as empresas tirem proveito do recurso de forma adequada e legalizada. – Licenças estas que como muito sabem… podem ser bem dispendiosas!

O sucesso do Windows no mercado corporativo – me refiro especificamente às Workstations – trouxe o sucesso do Active Directory sobre os demais Servidores de Diretório que existiam até aquela época.

Dentro das possibilidades que o serviço Active Directory trouxe, obviamente surgiram opções alternativas e que sejam, algumas delas, gratuitas, outras não. As principais concorrentes do Active Directory são, mas não limitadas a:

- SAML (Security Assertion Markup Language)

- LDAP (Lightweight Directory Access Protocol)

- 398 Directory Server

- FreeIPA

- Apache Directory Studio

- Oracle Directory Server Enterprise Edition

- RazDC

- SAMBA

E dentro das necessidades open source, já adianto que o OpenLDAP e o SAMBA são as opções comercialmente mais viáveis, enquanto que o SAMBA, é o que traz mais recursos e é compatível com o Active Directory do Windows que estiver implantado previamente!

3. Samba

Contextualizando, o SAMBA atualmente na versão 4.15 – produção – e 4.16 – mais recentes até a data desta publicação – possui o nível funcional do Windows Server 2008 R2!

- O que isso significa?

Nível funcional = o quão compatível o sistema é. Ou seja, você pode ter o Windows Server 2008 R2 num servidor, configurar o Linux AD e ingressá-lo a esse servidor, que haverá compatibilidade de regras, recursos e funcionalidades!

A essa altura, você me dirá:

- Poxa, ta obsoleto hein?

Apesar de parecer obsoleto, o Windows Server 2008 R2 ainda permite configurar regras tanto para o Windows 10 quanto para o Windows 11, quem decide o que funcionará é essencialmente os pacotes de scripts .admx que você pode pegar atualizados gratuitamente no site da Microsoft e instalar, tanto no Windows Server 2008 R2 – já que estará em dia no Windows Server 2022 – quanto no Linux.

Ou seja, o que você está perdendo, dentro do que o Active Directory 2022 hoje oferece, é o vínculo e suporte mesclado á Azure® da Microsoft, principalmente o que tange Office 365! Os demais recursos são aperfeiçoamentos do que já existia desde 2008 e portanto ainda compatíveis com os Windows 10 e 11 e podem ser aplicados em modelos essencialmente locais, independente de nuvem.

4. Utilidade?

O SAMBA como Active Directory – ou mesmo o Active Directory configurado em Windows Server – é uma solução interessante em pequenas e médias empresas que precisam de implantar um controle dos colaboradores e/ou ainda que precisam se adequar á Lei Geral de Proteção de Dados, permitindo ter logs de eventos de toda a rede, de permissões de acessos á datas e horários em que aquele equipamento foi acessado pelo usuário X.

Empresas com seus 30, 50, até 100 colaboradores podem se beneficiar – tal qual aquelas com 2 ou 3 colaboradores – porque terão recursos avançados de grandes indústrias, sem grandes custos e que provavelmente não vão implantar toda a gama de soluções de uma assinatura de um pacote do Azure® Cloud, por exemplo.

Dentre as vantagens do SAMBA como Active Directory, para mim a principal é o fato de permitir BACKUP!

O Windows Server nativamente não suporta backup, se houver um erro grave do sistema, você tem que refazer todo o Domínio do zero. No Linux, o SAMBA permite ser empacotado em .tar.gz e permite também ser reimplantado num novo sistema, preservando usuários, permissões, senhas e regras.

4.1 Empecilhos

Além da incompatibilidade total com o pacote Azure® e/ou Office 365, o SAMBA como Active Directory não permite associar várias Florestas.

Por enquanto, só 1 Floresta pode ser criada. Ou seja, você fica limitado a cuidar/gerenciar apenas 1.048.576 usuários com N domínios vinculados a 1 floresta. – Pouca coisa!

Enquanto que, a gestão do Domínio deve ser feita 99.9% com o Windows 10 ou 11 com as ferramentas RSAT (Ferramentas de Administração de Servidor Remoto) instaladas, 0.01% pode ser feito pelo samba-tool no terminal do próprio servidor Linux, permitindo criar usuários, grupos, adicionar usuários a grupos, trocar senhas e outras funcionalidades rápidas.

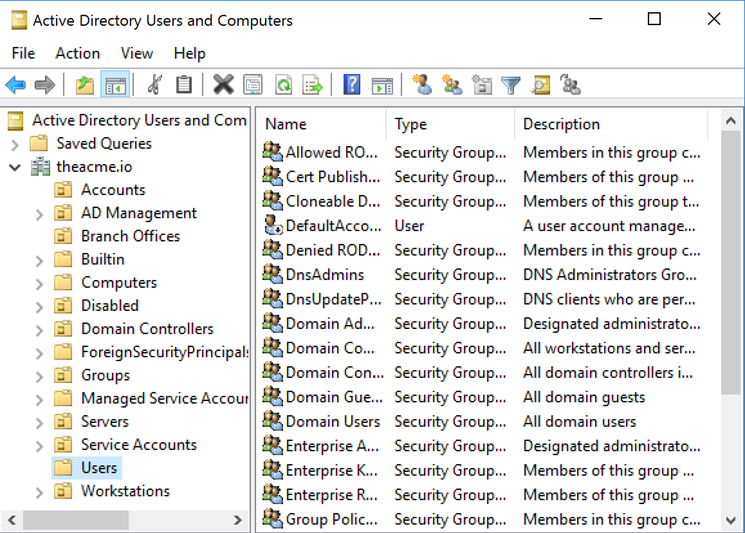

Painel de configurações de usuários, grupos e unidades organizacionais.

Painel de configurações de usuários, grupos e unidades organizacionais.

Se o servidor for muito simples, apenas com gestão de usuários e grupos, pode ser configurado apenas com a ferramenta samba-tool do Linux. Se precisar criar e gerenciar a cereja do bolo, que são as regras, aí você precisa do RSAT.

5. Conclusão

Essa foi a introdução ao que o Active Directory é de fato, mas um relance, porque as possibilidades renderiam umas 50 publicações – ou um belo livro!

A próxima publicação eu vou trazer como configurar um Domínio em Linux, com mais detalhes e exemplos de aplicabilidades em campo empresarial desta ferramenta!

Também está nos planos uma sequência, que será a publicação ensinando como ingressar Windows 10 e 11 nesse referido Domínio e também ingressar Linux a um Domínio, e tal qual, como configurar algumas regras e fazer alguns ajustes pontuais, obviamente que nada muito avançado mas o suficiente para ter algo funcional.

#UrbanCompassPony

Inspirado em: Delinea

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.

Tava procurando informação sobre o Active Directory e acabei caindo aqui, notei que o artigo foi feito por um brony e acabei parando pra ler todo ele, bem explicativo, ajudou bastante! <3

Opa maravilha! Deve ser mal de brony mexer com esse negocio tal de AD KKKKKKKKKKKK