Técnica capta a vibração dos pratos do disco rígido; a vibração pode ser medida e convertida em áudio discernível.

| Se você apoia nosso site, desative o AdBlock quando visitá-lo, inclusive em Mobile!

Os anúncios são poucos e não invasivos. Se quiser contribuir com nosso trabalho, clique em qualquer banner de sua preferência, exceto dos Parceiros. Mais detalhes clicando aqui.

Falamos de muitas vulnerabilidades em nossos meios digitais e por uma boa razão: é uma parte importante do nosso mundo tecnológico moderno. Parece que todos os dias nos deparamos com uma maneira nova e engenhosa que os hackers descobriram para violarem nossa privacidade.

À medida que nossos dispositivos se tornam cada vez mais conectados e ganham um número cada vez maior de sensores – como câmeras e microfones -, uma das principais preocupações da pessoa comum é o espionagem. É por isso que muitas pessoas optam por cobrir as câmeras de seus notebooks.

O problema, é quando você vê uma “vulnerabilidade” mecânica que em nada tem a ver com as tecnologias de interconectividade supracitadas!

O som, aos discos

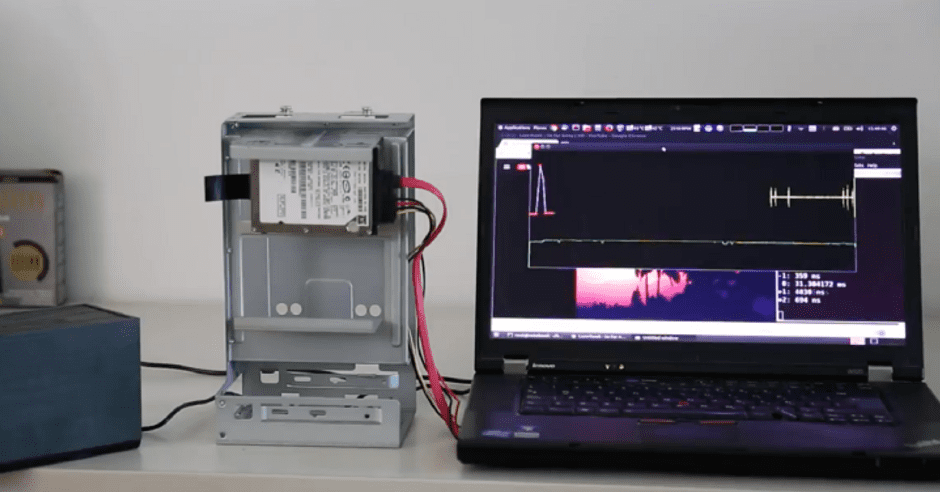

Como observa Alfredo Ortega, até algo tão inócuo como o disco rígido do seu computador pode ser usado para gravar som.

A técnica funciona medindo as vibrações dos discos magnéticos do disco rígido. Ortega diz (traduzido) “Acontece que, quando os pratos físicos do disco rígido vibram, o hardware deve aguardar até que a vibração pare, para poder ler as informações. Podemos medir esse atraso com precisão mesmo que os usuários não sejam privilegiados – ou seja, sem root. O que pode causar a vibração do disco rígido? Movimento e som. Portanto, podemos medir o movimento e o som”.

Como ele mostra no vídeo acima, demonstrando com uma conversa de exemplo que ele está dando sobre o assunto, essas vibrações podem ser traduzidas em som audível e mais, áudio discernível. O que é ainda mais preocupante é que a detecção de vibrações na maioria dos sistemas operacionais está disponível para todos os usuários, independentemente dos privilégios, porque é uma operação de nível base. Assim, um hacker BlackHat poderia potencialmente usar a conta de convidado de qualquer computador (ou qualquer conta para a qual eles acessem) para instalar o software para gravar áudio na área.

O estudo completo desenvolvido por Ortega pode ser visto neste pdf!

DiskFiltration

Após o trabalho de Ortega ser publicado, tivemos o surgimento de um novo método de roubo de dados, batizado de DiskFiltration.

O hack DiskFiltration, como mostrado no próximo vídeo pelo pesquisador de segurança Mordechai Guri, da Universidade Ben-Gurion de Israel, trabalha controlando o atuador em um disco rígido que se move para frente e para trás através dos discos da unidade para ler e gravar dados. Pense nisso como o braço de um toca-discos, mas constantemente movendo-se para frente e para trás a velocidades tremendas.

Quando o atuador pula, produz sons sutis. Você conhece essa cacofonia de sons quando inicia pela primeira vez um computador desktop? Parte desse ruído vem do disco rígido da máquina e, com o malware correto instalado, esses sons podem, na verdade, vazar dados confidenciais para um dispositivo próximo, como um smartphone, que sabe o que escutar. – Ou seja, o disco rígido pode produzir sons ao bater as agulhas em uma frequência de som bem baixa mas discernível, como o código morse.

O DiskFiltration tem um alcance de trabalho de cerca de 5 metros, mas é limitado a uma taxa de dados lenta de cerca de 180 bits por minuto. Porém, isso é o suficiente para capturar uma chave de criptografia complexa, como o algoritmo RSA de 4.096 bits, em cerca de 25 minutos. Para arquivos maiores, o método é impraticável e requer um insider para obter o malware na máquina protegida. Também não funciona com unidades SSD’s, já que não possuem partes móveis. Mas ainda assim, é um truque com sua eficiência.

Fonte:

GizModo

Hackster.IO

Autodidata, me aprofundei em sistemas operacionais baseados em UNIX®, principalmente Linux. Também procuro trazer assuntos correlacionados direta ou indiretamente, como automação, robótica e embarcados.

Obrigado pela introdução a essa nova técnica de krackeamento. Ela me esclarece em certos pontos o que aconteceu quando o sistema da Eletronuclear foi invadido e um invasor penetrou na área de cálculos de dimensionamento dos dutos do reator que ainda está em fase de montagem.

Obrigado por apresentar essa técnica nova e muito bem aplicada, porém uma dúvida me veio a cabeça.

Não seria uma técnica fadada ao desuso com o tempo, visto o desuso dos hds por ssd? E acha possível um possível “upgrade” da técnica pra afetar os ssds também? Desde já grato.

A técnica deveras está fadada ao desuso devido á popularidade dos SSD’s. Mas outras técnicas estão surgindo por meios diferentes; Dá pra usar Wifi como Radar (https://www.youtube.com/watch?v=PnvcjKXo-AY), vazar dados pelos fios do teclado (https://www.youtube.com/watch?v=AFWgIAgMtiA), métodos existem vários. Nada está plenamente seguro.